这是从2025年的过年开始整理的一套Go语言编程的系列课程,欢迎大家一起来学习它。

为什么写Go语言编程这个文档?

笔者2018 - 19年期间写过一段时间的Go语言,另外在2009 - 2015年期间还写过一段时间PHP,最近也是希望通过重拾一门编程语言来开发一个多云管理系统加深我对工作遇到问题的理解,以此为目的在选择GO语言还是PHP期间有所摇摆,最终在某招聘网站发布的职位找到了答案,从发布职位”数量“和”薪资“两个维度来看,最终还是选择了Go,我觉得学习这些语言的过程特别基础这里还是比较枯燥的但又不能不看,所以我希望能把整个过程整理成课程,这样会变得更有意思一些,甚至更有意义的是能帮助到那些对编程语言感兴趣的人一起学习进步是我最终的目标。

为什么起Go语言编程《从入门到精通》这个名字?

希望通过个人学习经历来写清楚如何引发兴趣?遇到哪些困难?如何解决?编程语言如何最终从语言到工具帮助我解决问题的。很多的疑问最终汇总这这五个字“从入门到精通”。

本文档适合人群?

本文档适合的人群画像:

- 大学生

- 产品经理

- 对编程语言感兴趣的人

- 运维工程师

Go语言编程《从入门到精通》文档的结构?

整体课程会分为三个部分:

- 基础篇

- 进阶篇

- 最佳实践

基础篇

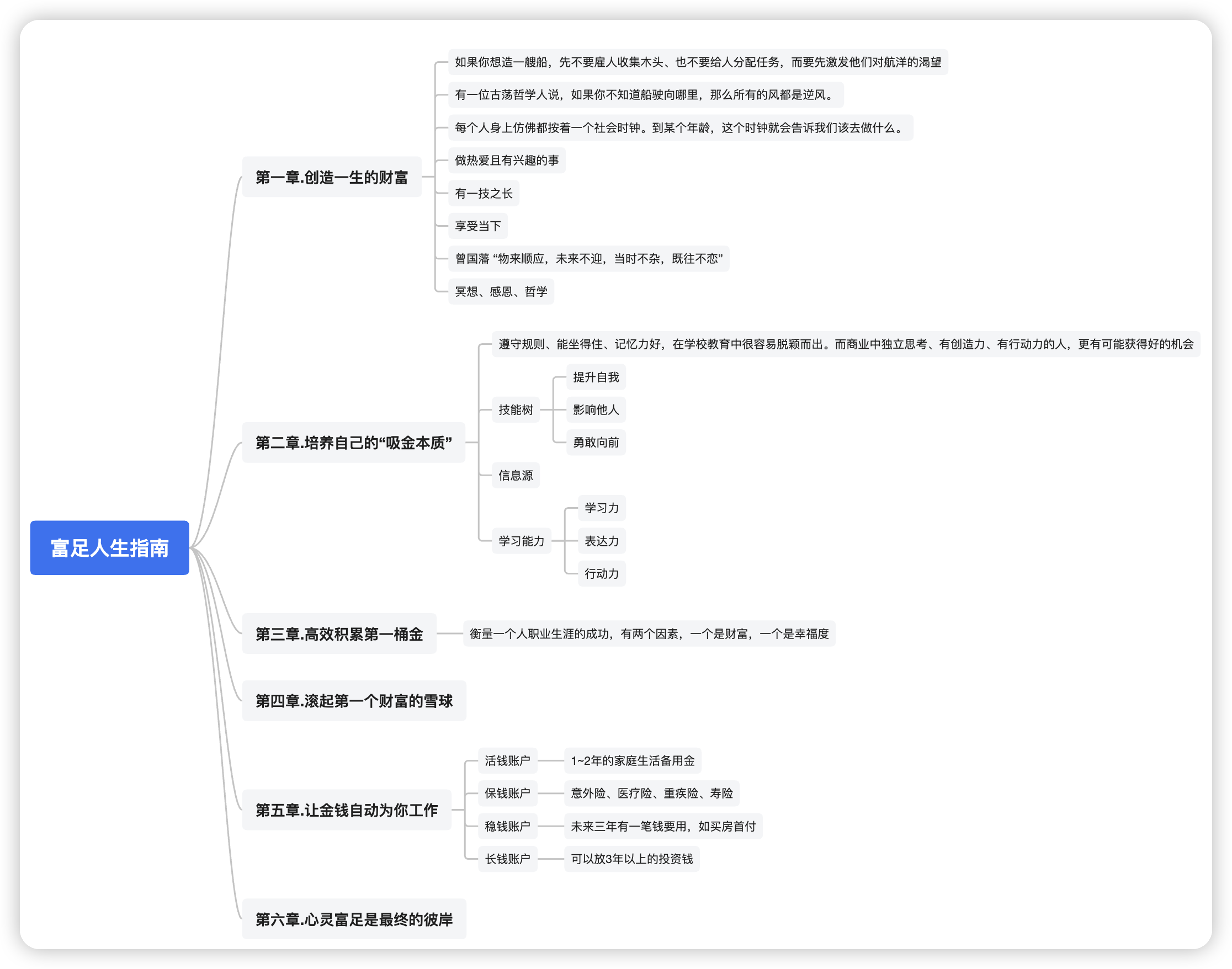

第一部分已经整理的差不多了,主要介绍Go语言的基础包括数据类型、编程顺序、流程控制、循环、面向对象、标准库、并发编程和测试包等相关内容,整个内容结构如下:

- 视频讲解:Go语言编程《从入门到精通》

- 课程讲义:讲义链接

- 课程目录脑图: 脑图链接

进阶篇

这里还在构思中,应该会讲一些原理性的内容与算法等,帮助读者更好理解Go语言,敬请期待。

- 视频讲解:待更新

- 课程讲义:待更新

- 课程目录脑图:待更新

- 代码:待更新

最佳实践

当前在整理一个运维管理工具的项目实践内容中,敬请期待。

- 视频讲解:待更新

- 课程讲义:待更新

- 课程目录脑图:脑图链接

- 代码:待更新